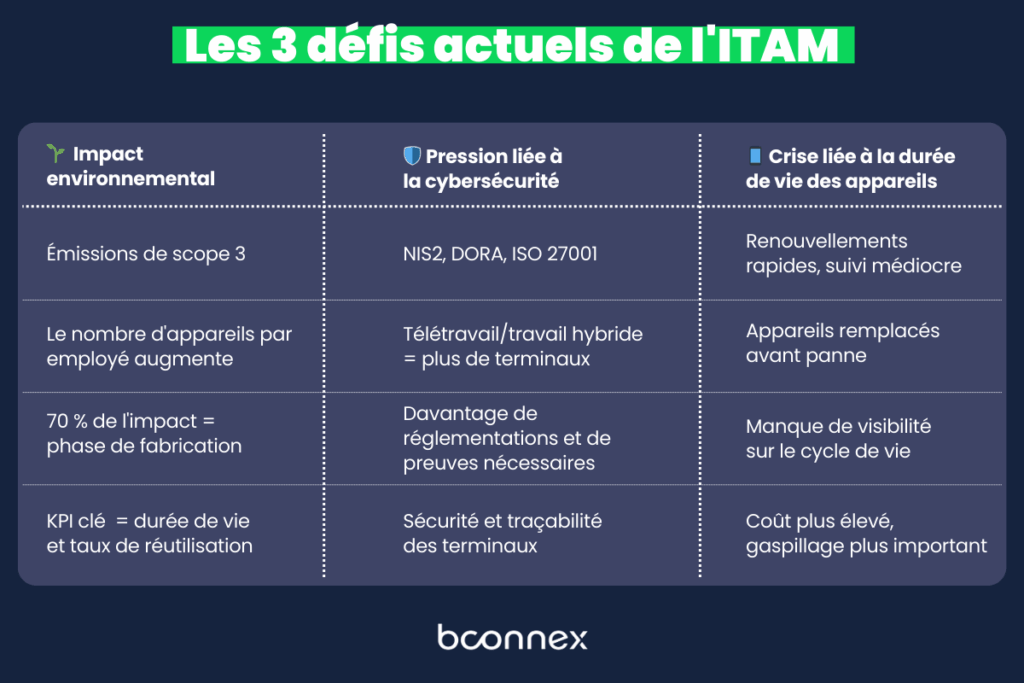

2025 marque un tournant pour la gestion des actifs informatiques (ITAM). Avec l'augmentation des cyberrisques, le durcissement des réglementations et la pression croissante pour réduire les émissions, l'ITAM ne consiste plus seulement à tenir l'inventaire à jour : il s'agit désormais de mettre en place des infrastructures et des flux de travail résilient et responsables.

Les parcs informatiques représentent une part croissante des émissions de scope 3. De la production à la logistique en passant par la fin de vie, chaque terminal a un coût carbone. Et dans de nombreuses entreprises, le nombre d'appareils par employé continue d'augmenter, ce qui accentue encore davantage l'impact négatif sur l'environnement.

En parallèle, les clients, investisseurs et les organismes de réglementation réclament plus de transparence et des progrès mesurables.

Nous vivons aujourd'hui à une époque où les équipes ITAM ne peuvent plus ignorer des questions telles que :

📊 Selon l'Agence de la transition écologique (ADEME), l'impact environnemental d'un ordinateur est lié à 70 % à sa phase de production. Prolonger sa durée de vie est l'un des moyens les plus efficaces pour réduire l'empreinte carbone numérique (cela inclut la réutilisation, la réparation et le reconditionnement).

Alors que le télétravail et le travail hybride deviennent la norme, que les cyberattaques se multiplient et que le nombre d'appareils par employé augmente, les appareils non gérés ou mal configurés constituent des vulnérabilités importantes. Mais le défi n'est pas seulement technique, il est désormais également réglementaire, et pas seulement dans l'UE.

Entre NIS2, DORA et ISO 27001:2022, l'ITAM est officiellement soumis à des exigences de conformité. Par conséquent, les organisations doivent aujourd'hui :

Et, tout aussi important, ils doivent être en mesure de le prouver.

Alors que les fabricants lancent de nouveaux modèles à un rythme plus rapide que jamais, de nombreux appareils sont remplacés non pas parce qu'ils sont défectueux, mais parce qu'ils sont mal configurés, sous-utilisés, mal suivis ou, pire encore, parce qu'ils ne sont tout simplement plus les derniers modèles.

Par conséquent, sans une visibilité précise et bien gérée du cycle de vie, les parcs informatiques deviennent des :

Le résultat ? Une durée de vie plus courte des appareils, des coûts plus élevés, davantage d'émissions et davantage de failles exploitables par les cybermenaces.

Étant donné que la sobriété numérique devient une attente fondamentale en matière de RSE, que les menaces liées à la cybersécurité sont plus complexes et plus réglementées, et que les appareils sont renouvelés plus rapidement que jamais, il est essentiel d'utiliser des outils qui permettent d'avoir une vision globale de ces aspects. C'est pour cela que notre plateforme mobilehub a été conçue. Vous pouvez découvrir la plateforme grâce à une démonstration ou commencer par un essai gratuit.

L'ITAM a longtemps été considéré comme une fonction de support technique. Mais face au durcissement des réglementations et aux attentes croissantes des clients, des employés, des investisseurs et de la société, l'ITAM ne peut plus se limiter à l'approvisionnement et à la maintenance. Aujourd'hui, il s'agit d'une fonction stratégique qui, lorsqu'elle est gérée de manière durable, devient un puissant levier commercial.

Examinons les trois principaux impacts d'une stratégie ITAM bien exécutée.

Une gestion durable des actifs informatiques ne se limite pas à la réduction des émissions de carbone et des déchets électroniques. Elle commence par la visibilité et le contrôle (des actifs, des données et des décisions).

Ainsi, avec les processus et les outils appropriés, une gestion efficace des actifs informatiques signifie :

Il en résulte une flotte plus légère et plus intelligente, ainsi qu'une charge administrative allégée pour les équipes informatiques et d'assistance. Moins de ressources gaspillées, moins de tickets d'assistance et un meilleur retour sur investissement pour l'ensemble de la flotte informatique.

La sécurité ne se résume pas à des pare-feu et des mots de passe. Elle consiste également à connaître le contenu de votre infrastructure. En effet, chaque appareil est un point d'entrée potentiel, en particulier s'il est inconnu, non géré ou obsolète.

En ce sens, une gestion robuste des actifs informatiques (ITAM) joue un rôle crucial dans :

Une stratégie ITAM résiliante est une stratégie qui :

En bref, il n'existe pas de stratégie efficace en matière de cybersécurité sans une gestion rigoureuse des actifs.

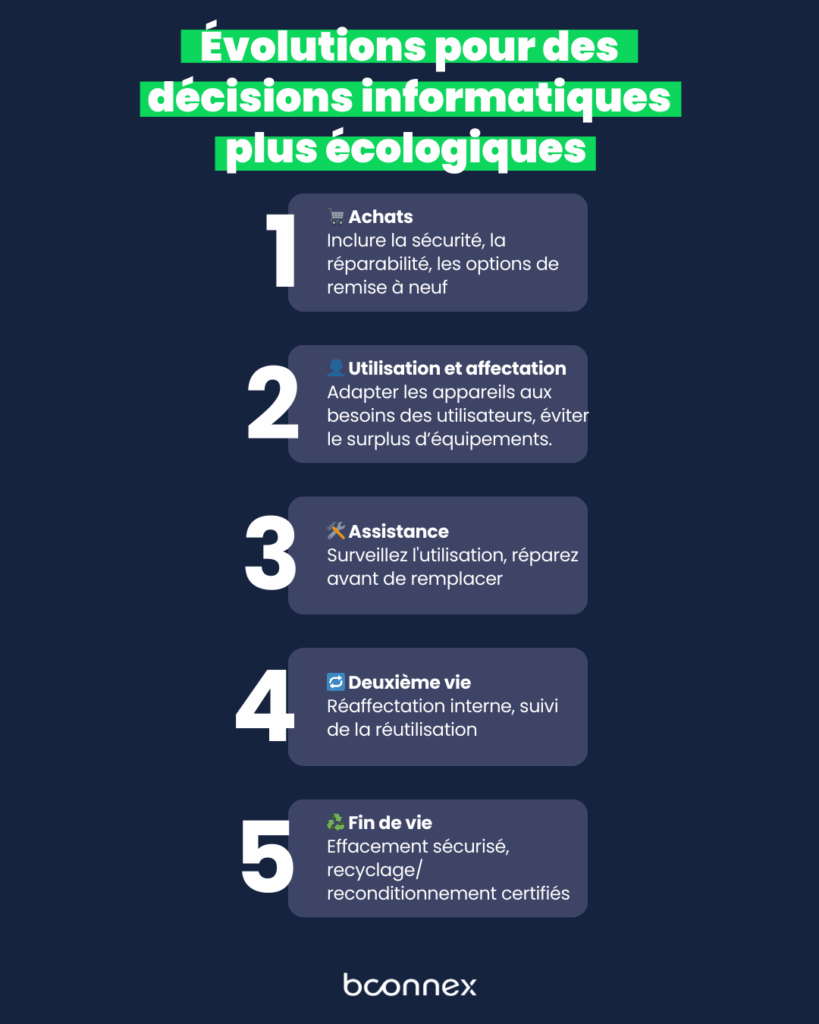

L'informatique durable ne se limite pas à la réparation ou au recyclage des appareils. Il s'agit de repenser la manière dont nous les gérons de bout en bout. Et dans le domaine de la gestion des actifs informatiques (ITAM), cela signifie intégrer la durabilité à chaque étape du cycle de vie des appareils.

Une stratégie responsable de gestion du parc informatique doit aller au-delà de la maintenance de base. Elle doit intégrer des considérations environnementales et sécuritaires, depuis l'achat jusqu'à la fin de vie.

Une approche ITAM véritablement durable comprend :

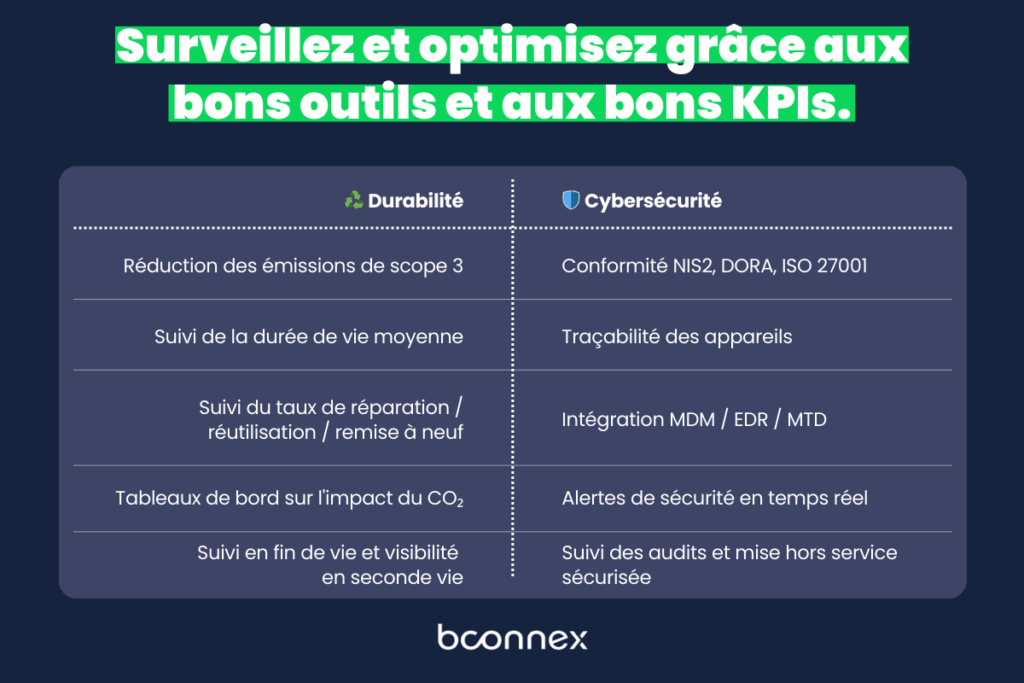

Le bon outil pour la gestion du parc informatique peut également être utilisé pour surveiller :

Ce type de visibilité contribue à réduire l'impact environnemental tout en améliorant la rentabilité et la conformité. Cela permet non seulement de mieux préserver la planète, mais aussi de mettre en place des opérations plus intelligentes, plus propres et plus sûres.

Chez bconnex, c'est la philosophie qui sous-tend tout ce que nous construisons. Notre plateforme mobilehub est conçue précisément pour vous fournir ces informations sur la durabilité et la cybersécurité, et pour vous offrir une vue d'ensemble de votre parc informatique. Vous pouvez découvrir la plateforme grâce à une démonstration ou commencer par un essai gratuit.

Les entreprises sont de plus en plus évaluées non seulement sur ce qu'elles font, mais aussi sur la manière dont elles le font, que ce soit dans les ressources humaines, l'informatique ou même d'autres départements. Ainsi, une gestion durable des actifs informatiques (ITAM) est également un levier pour la réputation.

Il est important de garder à l'esprit que dans de nombreux secteurs, une gestion durable des actifs informatiques contribue à :

Il ne s'agit pas seulement de réduire l'impact, mais aussi de démontrer que les décisions informatiques sont alignées sur les objectifs plus larges de responsabilité d'entreprise.

Dans un contexte où les clients, les partenaires et les candidats accordent une attention croissante aux valeurs et à la transparence, l'ITAM devient un facteur clé de l'image de marque.

En fin de compte, lorsqu'ils sont gérés correctement, les actifs informatiques cessent d'être de « simples appareils » pour devenir un pont entre l'excellence opérationnelle, la protection des données et l'impact environnemental.

Une gestion durable et sécurisée des actifs informatiques ne s'improvise pas. Elle nécessite des processus structurés, des outils adaptés et des indicateurs clairs pour suivre les performances et l'impact. Voici comment commencer à élaborer (ou améliorer) votre propre stratégie.

Le premier changement à opérer consiste à gérer les actifs tout au long de leur cycle de vie, et pas seulement pendant les phases d'achat ou d'assistance. Chaque étape compte, de l'achat à l'utilisation quotidienne, de la réparation à la réutilisation ou au recyclage/reconditionnement.

Cela signifie que vous devez élaborer vos processus ITAM autour de 5 phases clés :

Pour mesurer la performance à chaque étape, les indicateurs suivants sont essentiels :

Ces KPIs peuvent ensuite être utilisés pour étayer les rapports RSE (scope 3), la budgétisation informatique et les décisions d'achat de matériel. Ils contribuent également à aligner les opérations informatiques sur les objectifs ESG plus larges.

Vous recherchez un partenaire couvrant toutes les phases ? Contactez-nous.

Vous recherchez un outil pour vous aider à tout surveiller ? Essayez mobilehub.

La sécurité doit être intégrée dans chaque action ITAM, en particulier en 2025, où la conformité et la cyber-résilience sont désormais attendues.

Une stratégie ITAM sécurisée dès la conception implique :

Et à partir de 2024-2025, trois cadres majeurs incluent désormais explicitement l'ITAM :

La cybersécurité est désormais une exigence stratégique et une priorité pour tous les secteurs. La directive NIS2 et les réglementations DORA imposent des obligations strictes, notamment aux prestataires de services informatiques. La norme ISO 27001 (même dans l'UE) et le RGPD restent des piliers essentiels pour structurer la cyber-résilience.

En fin de compte, les organisations doivent désormais sécuriser leurs appareils et être en mesure de prouver comment elles s'y prennent.

Pour en savoir plus sur ces réglementations et leur impact sur la gestion des actifs informatiques (ITAM), consultez notre article complet : Réglementation en matière de cybersécurité dans l'UE en 2025 : comprendre NIS2, DORA et ISO 27001.

Chez bconnex, nous nous engageons dans cette dynamique, notamment avec :

Contactez-nous si vous avez besoin d'un partenaire en cybersécurité pour votre parc informatique.

Enfin, une gestion responsable des actifs informatiques (ITAM) est un système vivant. Elle doit être surveillée, optimisée et ajustée au fil du temps.

Avec la bonne plateforme, les organisations peuvent :

En résumé, le bon outil ne se contentera pas de suivre les appareils, il vous aidera à mieux gérer votre parc, que ce soit du point de vue des appareils, des utilisateurs, de la durabilité ou de la cybersécurité.

Mobilehub vous offre une vue centralisée et stratégique de votre parc informatique, avec les données et les outils dont vous avez besoin pour gérer vos actifs de manière plus intelligente, plus écologique et plus sécurisée. Essayez-le gratuitement ou réservez une démonstration guidée.

En 2025, la gestion responsable des actifs informatiques n'est plus un simple atout, mais une nécessité. Quels sont les enjeux ? Le retour sur investissement, la conformité, la cybersécurité et la réputation d'une entreprise en tant qu'employeur et prestataire de services responsable.

Pourtant, de nombreuses organisations continuent de considérer la gestion des actifs informatiques comme un ensemble de tâches ponctuelles : commander, attribuer, remplacer, éliminer. Cependant, dans le contexte actuel, cela ne suffit plus.

Une gestion durable des actifs informatiques (ITAM) est un processus continu, et non une simple liste de tâches à accomplir. Il s'agit d'anticiper les besoins, de prolonger la durée de vie des appareils et d'aligner les opérations sur les objectifs à long terme, de la réduction des émissions de carbone à la protection des données et des utilisateurs.

Alors, comment passer de l'intention à l'action ?

D'après notre expérience chez bconnex, les entreprises qui réussissent à mettre en place des flux de travail informatiques durables sont celles qui n'attendent pas les réglementations ou les urgences. Elles investissent dans la visibilité, la culture et l'alignement, et font de la responsabilité numérique un objectif commun.

L'avenir de l'ITAM réside dans la convergence entre les outils, les équipes et les valeurs. Il est temps d'arrêter de gérer les actifs de manière cloisonnée et de commencer à construire des infrastructures plus intelligentes, plus écologiques et plus sûres.

En 2025, il sera indispensable d'intégrer deux indicateurs simples mais puissants : la sécurité et l'impact environnemental.