Les entreprises françaises investissent chaque année des millions d'euros dans leur cybersécurité : pare-feu de nouvelle génération, solutions EDR, formations des collaborateurs, audits réguliers... Pourtant, un maillon critique échappe encore trop souvent à leur vigilance : le smartphone professionnel et personnel de leurs employés. Et les cybercriminels l'ont bien compris.

Les chiffres le révèlent : les attaques de phishing mobile ont augmenté de 40%*, exploitant les vulnérabilités spécifiques des systèmes d'exploitation et applications mobiles. Cette hausse s'inscrit dans un contexte préoccupant pour les entreprises françaises.

*Source : Trend Micro - "Top 15 Phishing Stats to Know in 2024"

La réponse tient à plusieurs facteurs techniques et comportementaux :

1/ D'abord, l'écran réduit des smartphones rend plus difficile la détection des indices de phishing. Les URL raccourcies, l'impossibilité de survoler les liens avec la souris, et l'affichage tronqué des adresses email facilitent grandement la tromperie. Sur mobile, un utilisateur ne voit souvent que "support@apple..." sans pouvoir vérifier le nom de domaine complet.

2/ Ensuite, les smartphones mélangent constamment usage personnel et professionnel. Un collaborateur qui consulte ses emails pro depuis son téléphone personnel tout en scrollant sur les réseaux sociaux ou en répondant à des SMS baisse naturellement sa vigilance. Cette porosité entre sphères privée et professionnelle crée des opportunités idéales pour les attaquants.

3/ Enfin, contrairement aux ordinateurs d'entreprise généralement bien protégés, les smartphones bénéficient rarement du même niveau de sécurité. Pas d'antivirus systématique, pas de filtrage web avancé, et souvent des applications tierces installées sans contrôle IT.

3/ Enfin, contrairement aux ordinateurs d'entreprise généralement bien protégés, les smartphones bénéficient rarement du même niveau de sécurité. Pas de filtrage web avancé, et souvent des applications tierces installées sans contrôle IT.

💡 Une étude révèle d’ailleurs que les utilisateurs d'appareils mobiles font face à un taux d'attaques de phishing qui est 25 à 40%* plus élevé que celui des utilisateurs d'ordinateurs de bureau. *Source : Keepnet Labs (2024) - "2025 Phishing Statistics"

Vous vous demandez si votre entreprise est suffisamment protégée ? Découvrez comment bconnex peut sécuriser votre flotte mobile avec des solutions adaptées à vos enjeux.

Les attaques via les appareils mobiles ne sont pas qu'une menace théorique. Elles ont récemment causé des pertes dévastatrices dans plusieurs grandes entreprises.

En 2025, plusieurs grands groupes internationaux ont subi des cyberattaques majeures initiées via des tactiques de compromission de comptes et d'accès, affectant notamment leurs systèmes IT et leurs chaînes d'approvisionnement. Ces incidents ont révélé comment une faille de sécurité, souvent initiée par des techniques de social engineering ciblant les équipes IT via différents canaux de communication, peut paralyser l'ensemble d'un écosystème industriel.

▶ Qu'est-ce que le social engineering ?

Le social engineering (ou ingénierie sociale) désigne l'ensemble des techniques de manipulation psychologique utilisées par les cybercriminels pour inciter leurs victimes à divulguer des informations confidentielles ou à effectuer des actions compromettantes. Contrairement aux attaques purement techniques, le social engineering exploite la confiance, l'urgence ou la peur pour contourner les dispositifs de sécurité. Un appel téléphonique d'un faux support technique, un SMS urgent demandant de "vérifier son compte", ou un message LinkedIn d'un prétendu recruteur : autant de vecteurs privilégiés sur mobile.

🚘 Dans le secteur automobile, une attaque a entraîné l'arrêt complet de la production pendant plusieurs semaines. Les pertes estimées pour l'entreprise s'élèvent entre 1,2 et 1,9 milliards de dollars soit plus de 50% du bénéfice net de l'année précédente. L'impact a été tel qu'il a affecté le PIB du pays, avec des milliers d'emplois menacés et une chaîne d'approvisionnement profondément déstabilisée.

Des tas de cas réels démontrent que les appareils mobiles et les points d'accès faiblement sécurisés constituent aujourd'hui le talon d'Achille des systèmes d'information, même pour des entreprises dotées de budgets de cybersécurité conséquents. Une simple compromission d'identifiants via du social engineering peut se transformer en catastrophe industrielle et financière.

Ces attaques ne concernent pas uniquement les grands groupes internationaux. Les cybercriminels ciblent désormais toutes les entreprises, quelle que soit leur taille. Les ETI et PME françaises subissent également des cyberattaques de plus en plus sophistiquées, avec des impacts pouvant compromettre leur continuité d'activité. La différence de taille ne constitue plus un bouclier : les mêmes vulnérabilités - appareils mobiles insuffisamment protégés, politique BYOD floue, absence de surveillance des accès - exposent toutes les organisations aux mêmes risques.

La généralisation du télétravail ainsi que la pratique du BYOD (Bring Your Own Device) ont profondément transformé le paysage de la cybersécurité en entreprise. Créant ainsi plusieurs vulnérabilités critiques :

Plus d'informations sur le sujet :

Les cyberattaques ne sont pas de simples désagréments techniques. Elles ont des répercussions majeures et mesurables sur l'activité des entreprises françaises.

📊 L'ANSSI, l'Agence nationale de la sécurité des systèmes d'information, a traité 4 386 événements de sécurité en 2024, soit une augmentation de 15% par rapport à 2023*. Cette hausse reflète non seulement l'intensification des attaques, mais aussi la multiplication des points d'entrée via les appareils insuffisamment sécurisés. *Source : ANSSI (2025) - "Panorama de la cybermenace 2024"

Les coûts directs et indirects sont considérables. Au-delà de la remédiation technique immédiate, les entreprises doivent faire face à l'interruption d'activité, parfois durant plusieurs jours. Les impacts incluent la perte de chiffre d'affaires pendant l'incident, les coûts de reconstitution des données, l'atteinte à la réputation, et potentiellement des sanctions réglementaires.

La CNIL a reçu 5 629 notifications de violations de données en 2024, soit une augmentation de 20% par rapport à 2023. Chaque violation constatée peut entraîner des sanctions financières allant jusqu'à 4% du chiffre d'affaires annuel mondial de l'entreprise.*

Les secteurs particulièrement exposés incluent la santé, la finance, les cabinets d'avocats et d'expertise-comptable, ainsi que toutes les entreprises manipulant des données personnelles à grande échelle.

*Source : CNIL (2025) - "Rapport annuel 2024 - CNIL (2025) - "Violations massives de données en 2024 : quels sont les principaux enseignements et mesures à prendre ?"

Face à ces menaces croissantes, les entreprises ne peuvent plus se contenter de solutions partielles. La sécurisation de la flotte mobile nécessite une approche globale et moderne.

Les solutions MDM (Mobile Device Management) constituent une base indispensable pour toute stratégie de sécurité mobile. Elles permettent de gérer efficacement les configurations, de déployer des applications, d'appliquer des politiques de sécurité et de contrôler l'accès aux ressources d'entreprise. Sans MDM, impossible d'avoir une vision claire de sa flotte mobile.

Cependant, face à l'évolution des menaces, les MDM seuls ne suffisent plus à garantir une protection complète. Ils excellent dans la gestion et le contrôle, mais nécessitent d'être complétés par des couches de sécurité supplémentaires :

C'est pourquoi une approche moderne combine MDM et Mobile Endpoint Security : le MDM assure la gouvernance et le contrôle, tandis qu'une solution de sécurité mobile apporte la détection et la protection contre les menaces avancées.

Face à l'explosion du phishing mobile, les entreprises peuvent adopter une stratégie de Mobile Endpoint Security qui va au-delà du simple contrôle des configurations. Cette approche repose sur plusieurs piliers essentiels :

1. Détection des menaces en temps réel 🔍

Une solution moderne doit identifier et bloquer instantanément les menaces mobiles spécifiques : phishing par SMS (smishing), applications malveillantes même depuis les stores officiels, liens dangereux dans les messageries instantanées (WhatsApp, Teams, Slack...), et connexions à des réseaux WiFi compromis.

2. Respect de la vie privée dans un contexte BYOD 💻

Contrairement aux approches invasives, les solutions actuelles permettent de protéger les données d'entreprise sans surveiller l'utilisation personnelle de l'appareil. Cette séparation est cruciale pour l'acceptation par les collaborateurs et la conformité RGPD.

3. Intégration dans une architecture Zero Trust ✅

La sécurité mobile doit s'intégrer dans une stratégie Zero Trust globale, où chaque appareil est vérifié continuellement avant d'accéder aux ressources d'entreprise, quel que soit son emplacement.

4. Intelligence artificielle et apprentissage automatique 🚀

Les nouvelles générations de solutions utilisent l'IA pour détecter les menaces émergentes avant même qu'elles ne soient référencées dans les bases de signatures classiques. Cette approche prédictive est essentielle face à des attaquants qui renouvellent constamment leurs techniques.

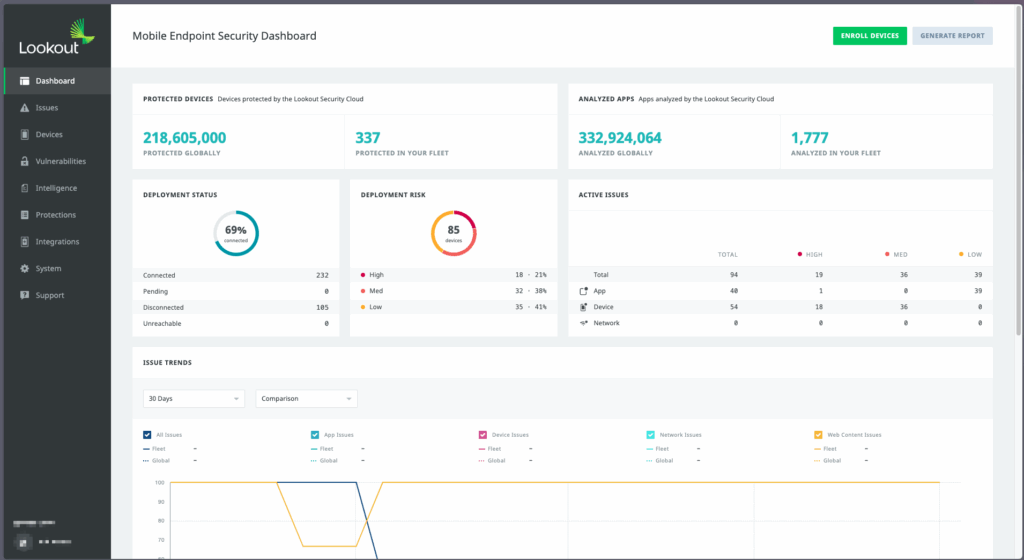

Pour illustrer concrètement cette approche moderne, prenons l'exemple de Lookout, une solution de référence dans le domaine de la sécurité mobile en entreprise que nous proposons et gérons pour nos clients chez bconnex.

Chez bconnex, nous ne nous contentons pas de vous fournir une licence Lookout : nous prenons en charge l'intégralité de la gestion de la solution pour vous. De la configuration initiale au monitoring, en passant par l'optimisation des politiques de sécurité et la réponse aux incidents, nos équipes assurent le pilotage complet de votre sécurité mobile. Vous bénéficiez ainsi d'une protection maximale sans mobiliser vos ressources IT internes.

Lookout se distingue par plusieurs capacités techniques particulièrement adaptées aux enjeux actuels :

🛡️ Protection anti-phishing multicanal. La solution détecte et bloque les tentatives de phishing sur tous les vecteurs d'attaque : emails, SMS, applications de messagerie, réseaux sociaux, et navigation web. Face à l'augmentation du phishing mobile, cette couverture exhaustive est devenue indispensable.

🧑💻 Compatibilité BYOD respectueuse de la vie privée. Lookout permet de sécuriser les appareils personnels sans accéder aux données privées des utilisateurs. Les employés conservent leur vie privée tandis que l'entreprise protège ses données sensibles, un équilibre crucial pour l'adoption de la solution.

✅ Déploiement simplifié. Contrairement aux solutions complexes nécessitant des configurations manuelles, Lookout propose un déploiement en un clic (one-touch) qui facilite grandement le déploiement à grande échelle.

🚀 Intelligence prédictive basée sur l'IA. La solution s'appuie sur des données provenant de millions d'appareils dans le monde pour entraîner ses algorithmes de détection. Cette base de données massive permet d'identifier les nouvelles menaces avant qu'elles ne se propagent largement.

💪 Intégration avec les écosystèmes existants. Lookout s'intègre nativement avec les principales solutions UEM (Unified Endpoint Management), les systèmes Zero Trust, et les SIEM pour une vision centralisée de la sécurité.

🔗 Lookout + Mobilehub : une synergie puissante pour votre flotte mobile

Lookout s'intègre également avec Mobilehub, notre logiciel SaaS de gestion de parc IT. Cette intégration vous permet de centraliser la gestion et la sécurité de votre flotte mobile au sein d'une interface unique.

Au-delà de la technologie, la sécurisation des appareils mobiles nécessite une approche organisationnelle structurée. Voici les actions prioritaires à mettre en œuvre :

1/ Formaliser une politique BYOD claire

Définissez précisément ce qui est autorisé et ce qui ne l'est pas : quels types d'appareils peuvent accéder aux données d'entreprise, quelles applications sont approuvées, quelles sont les exigences minimales de sécurité (version OS, chiffrement, code PIN...). Cette politique doit être documentée, communiquée clairement, et acceptée formellement par chaque collaborateur.

2/ Sensibiliser spécifiquement aux menaces mobiles

La formation à la cybersécurité ne peut plus se limiter aux menaces desktop. Organisez des sessions dédiées aux risques mobiles : comment identifier un SMS de phishing, pourquoi ne jamais se connecter à un WiFi public non sécurisé pour accéder aux données d'entreprise, comment vérifier la légitimité d'une application avant de la télécharger.

3/ Déployer une solution de Mobile Endpoint Security

Comme nous l'avons vu, les MDM seuls ne suffisent plus. Investissez dans une solution complète de détection et de réponse aux menaces mobiles qui protège contre le phishing, les malwares, et les attaques réseau en temps réel.

4/ Imposer l'authentification multifacteur (MFA)

Le MFA doit être obligatoire pour tout accès aux ressources d'entreprise depuis un appareil mobile. Privilégiez les méthodes résistantes au phishing comme les clés de sécurité physiques ou les authentifications biométriques, plutôt que les simples codes par SMS.

5/ Adopter une architecture Zero Trust

Intégrez les appareils mobiles dans votre stratégie Zero Trust : vérification continue de l'état de sécurité de chaque appareil, accès conditionnel basé sur le niveau de risque, segmentation des accès en fonction du contexte. Aucun appareil ne doit être considéré comme fiable par défaut, même s'il appartient à l'entreprise.

6/ Mettre en place une surveillance continue

Déployez des outils de monitoring permettant de détecter rapidement les comportements anormaux : connexions depuis des localisations inhabituelles, tentatives d'accès répétées, téléchargement massif de données. Une détection précoce peut faire la différence entre un incident mineur et une violation majeure.

7/ Préparer un plan de réponse aux incidents mobiles

Documentez les procédures à suivre en cas de compromission d'un appareil mobile : comment isoler l'appareil du réseau d'entreprise, comment effacer à distance les données sensibles, qui contacter, comment communiquer avec le collaborateur concerné. Un plan clair permet de réagir rapidement et efficacement.

Les smartphones et les points d'accès faiblement sécurisés sont devenus des maillons faibles de la cybersécurité d'entreprise, précisément parce qu'ils ont longtemps été négligés dans les stratégies de protection. Les cybercriminels l'ont compris et exploitent massivement cette vulnérabilité, comme en témoignent les récentes attaques majeures qui ont paralysé des entreprises internationales pendant des semaines.

Pourtant, les solutions existent. En combinant technologie moderne (Mobile Endpoint Security), gouvernance claire (politique BYOD formalisée), sensibilisation ciblée, et architecture Zero Trust, les entreprises peuvent reprendre le contrôle de leur sécurité mobile.

Face à l'augmentation continue des cyberattaques et à leurs coûts croissants, l'inaction n'est plus envisageable. Chaque jour sans protection mobile adéquate expose votre entreprise à des risques majeurs : vol de données, interruption d'activité, sanctions réglementaires, atteinte à la réputation.

Contactez bconnex group pour un audit gratuit de votre posture de sécurité mobile et découvrez comment protéger efficacement votre entreprise contre les menaces mobiles.